и°ҒйғҪжІЎжңүжғіеҲ°пјҢд»Һ5жңҲ12ж—ҘејҖе§ӢпјҢWannaCrypt(ж°ёжҒ’д№Ӣи“қ)еӢ’зҙўи •иҷ«з—…жҜ’з«ҹ然иўӯеҮ»е…Ёзҗғ100еӨҡдёӘеӣҪ家пјҢеӨ§йҮҸжңәжһ„е’ҢдёӘдәәзҡ„и®Ўз®—жңәйҒӯеҲ°ж”»еҮ»гҖӮжң¬е‘ЁдёҖпјҢеҮәдәҺе®үе…ЁиҖғиҷ‘пјҢйғЁеҲҶең°еҢәзҡ„жңәжһ„жҡӮеҒңдәҶзӣёеә”дёҡеҠЎзҡ„еҠһзҗҶгҖӮдёҚиҝҮпјҢдә¬еҚҺж—¶жҠҘи®°иҖ…д»Һе®үе…ЁеҺӮе•Ҷж–№йқўеҫ—еҲ°зҡ„еҸҚйҰҲжҳҜпјҢеӢ’зҙўз—…жҜ’зҡ„ж„ҹжҹ“е’ҢеҪұе“Қе·Із»Ҹеҫ—еҲ°дәҶжҺ§еҲ¶пјҢжҖ»дҪ“жҖҒеҠҝе№ізЁіпјҢиў«дёҡз•Ңе№ҝжіӣжӢ…еҝ§зҡ„жңәжһ„иў«еӨ§и§„жЁЎж„ҹжҹ“зҡ„зҠ¶еҶө并жңӘеҮәзҺ°гҖӮ

д№ӢеүҚдёҡз•Ңе№ҝжіӣжӢ…еҝ§дјҡеҮәзҺ°вҖңй»‘иүІе‘ЁдёҖвҖқпјҢдё»иҰҒжҳҜеҹәдәҺжҳҜеӨ§еһӢжңәжһ„е’Ңж”ҝеәңжңәжһ„дёҠзҸӯж—¶й—ҙдјҡиҝҺжқҘз”өи„‘ејҖжңәй«ҳеі°гҖӮдёәжӯӨпјҢйғЁеҲҶең°еҢәзҡ„жңәжһ„жҡӮеҒңдәҶзӣёеә”жңҚеҠЎгҖӮ

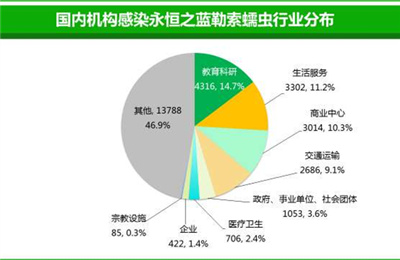

еӣҪеҶ…жңәжһ„ж„ҹжҹ“ж°ёжҒ’д№Ӣи“қеӢ’зҙўи •иҷ«иЎҢдёҡеҲҶеёғеӣҫгҖӮ360дҫӣеӣҫгҖӮ

е‘ЁдёҖд»…жңүйӣ¶жҳҹз”өи„‘йҒӯж„ҹжҹ“

вҖңе№іе®үжҙӣйҳіVвҖқдәҺ15ж—ҘдёӯеҚҲеҸ‘еҮәйҖҡзҹҘпјҡвҖңеӣ зҪ‘з»ңзі»з»ҹз»ҙжҠӨпјҢзӣ®еүҚжҲ‘еёӮдәӨиӯҰгҖҒжҲ·ж”ҝгҖҒеҮәе…ҘеўғдёҡеҠЎжҡӮеҒңеҠһзҗҶгҖӮе·ҘдҪңдәәе‘ҳжӯЈеңЁе…ЁеҠӣз»ҙжҠӨпјҢе»әи®®еӨ§е®¶еҫ…зі»з»ҹз»ҙжҠӨз»“жқҹеҗҺеҶҚеүҚеҫҖеҠһзҗҶзӣёе…ідёҡеҠЎгҖӮвҖқ

жӯӨеӨ–пјҢзҸ жө·еёӮдҪҸжҲҝе…¬з§ҜйҮ‘з®ЎзҗҶдёӯеҝғд№ҹеҸ‘еёғзҙ§жҖҘйҖҡзҹҘпјҢ5жңҲ15ж—ҘжҡӮеҒңеҠһзҗҶжүҖжңүдҪҸжҲҝе…¬з§ҜйҮ‘дёҡеҠЎгҖӮ

360е®ү全专家表зӨәпјҢд»Һ5жңҲ15ж—Ҙзҡ„зӣ‘жөӢи¶ӢеҠҝеӣҫдёҠзңӢпјҢеҪ“ж—Ҙж—©дёҠеҚҒзӮ№е’ҢеҚҒдёҖзӮ№жҳҜж”»еҮ»зҡ„й«ҳеі°гҖӮ

дёҚиҝҮпјҢдәӢжғ…并没жңүжғіиұЎзҡ„йӮЈд№ҲзіҹгҖӮ360еЁҒиғҒжғ…жҠҘдёӯеҝғ15ж—ҘдёӢеҚҲеҸ‘еёғзҡ„WannaCrypt(ж°ёжҒ’д№Ӣи“қ)еӢ’зҙўи •иҷ«жҖҒеҠҝжҳҫзӨәпјҢеңЁдёӯеӨ®зҪ‘дҝЎеҠһгҖҒе…¬е®үйғЁгҖҒе·ҘдҝЎйғЁзҡ„йўҶеҜјдёӢпјҢз»ҸиҝҮе…ЁеӣҪеҠЁе‘ҳе’Ңеә”жҖҘе“Қеә”пјҢж„ҹжҹ“е’ҢеҪұе“Қеҫ—еҲ°дәҶжҺ§еҲ¶пјҢжҖ»дҪ“жҖҒеҠҝе№ізЁіпјҢе‘ЁдёҖеҸ—ж„ҹжҹ“жңәжһ„зҡ„еўһй•ҝйҖҹеәҰжҜ”еүҚдёӨеӨ©жҳҺжҳҫж”ҫзј“пјҢд№ӢеүҚиў«дёҡз•Ңе№ҝжіӣжӢ…еҝ§зҡ„еӣҪеҶ…жңәжһ„иў«еӨ§и§„жЁЎж„ҹжҹ“зҡ„зҠ¶еҶө并没жңүеҮәзҺ°гҖӮ

вҖңд»ҺжҲ‘们зҡ„е®һйҷ…еҸҚйҰҲзңӢпјҢиҜҒжҳҺдәҶд№ӢеүҚжүҖжңүеӨ„зҪ®е’Ңе“Қеә”е·ҘдҪңжҳҜжңүжҲҗж•Ҳзҡ„пјҢд»Һ360еЁҒиғҒжғ…жҠҘдёӯеҝғжҺҘеҲ°зҡ„жұӮеҠ©дҝЎжҒҜзңӢпјҢе‘ЁдёҖеҸӘжңүдёӘеҲ«жңәжһ„е’ҢдјҒдёҡжңүйӣ¶жҳҹз”өи„‘ж„ҹжҹ“гҖӮвҖқ360дјҒдёҡе®үе…ЁйӣҶеӣўжҖ»иЈҒеҗҙдә‘еқӨиҜҙгҖӮ

е…Ёе‘ҳиЎҢеҠЁжү“е“ҚзӢҷеҮ»жҲҳ

й’ҲеҜ№иҝҷеңәеӢ’зҙўи •иҷ«з—…жҜ’зҡ„蔓延пјҢж”ҝеәңе’ҢдјҒдёҡд№ҹиЎҢеҠЁжҜ”иҫғиҝ…йҖҹгҖӮ

еҗҙдә‘еқӨиЎЁзӨәпјҢиҝҷж¬Ўзҡ„ж°ёжҒ’д№Ӣи“қеӢ’зҙўи •иҷ«зҡ„еӨ§и§„жЁЎзҲҶеҸ‘ејҖе§ӢдәҺдёҠе‘Ёдә”дёӢеҚҲпјҢе‘Ёжң«жӯЈеҘҪжҳҜеӨ§еһӢжңәжһ„гҖҒж”ҝеәңжңәе…ідҪҝз”Ёз”өи„‘зҡ„дҪҺеі°жңҹпјҢиҝҷеңЁе®ўи§ӮдёҠйҒҝе…ҚдәҶи •иҷ«з—…жҜ’зҡ„еҝ«йҖҹжү©ж•ЈпјҢд№ҹдёәзӣёе…іжңәжһ„е’ҢиЎҢдёҡиҝӣиЎҢеә”жҖҘеӨ„зҪ®жҸҗдҫӣдәҶ48е°Ҹж—¶зҡ„зј“еҶІж—¶й—ҙгҖӮ

еҗҙдә‘еқӨиҜҙпјҡвҖң72е°Ҹж—¶еҶ…пјҢжҲ‘们еңЁ5жңҲ12ж—ҘдёӢеҚҲзҺҮе…ҲеҸ‘еёғдәҶйў„иӯҰйҖҡе‘ҠпјҢжҲӘиҮі15ж—ҘдёҠеҚҲ9зӮ№пјҢ360жҺЁйҖҒз»ҷж”ҝдјҒе®ўжҲ·зҡ„йў„иӯҰйҖҡе‘Ҡжӣҙж–°дәҶ8дёӘзүҲжң¬пјҢжҸҗдҫӣдәҶ7дёӘдҝ®еӨҚжҢҮеҚ—гҖҒ6дёӘдҝ®еӨҚе·Ҙе…·пјҢеҮәеҠЁиҝ‘еҚғдәәпјҢжҸҗдҫӣдёҠдёҮж¬Ўзҡ„дёҠй—Ёж”ҜжҢҒжңҚеҠЎгҖҒи¶…дёӨдёҮеӨҡж¬Ўз”өиҜқж”ҜжҢҒжңҚеҠЎпјҢжҲ‘们иҝҳеҲ¶дҪңдәҶ5000еӨҡдёӘUзӣҳе’Ңе…үзӣҳеҸ‘ж”ҫеҲ°е®ўжҲ·дёҠжүӢдёҠпјҢжүӢжҠҠжүӢж•ҷдјҡе®ўжҲ·дҝ®еӨҚз”өи„‘пјҢй…ҚзҪ®зҪ‘з»ңгҖӮвҖқ

и®°иҖ…дәҶи§ЈеҲ°пјҢжҹҗйҮ‘иһҚжңәжһ„еңЁе‘Ёе…ӯдёҠеҚҲе…ӯзӮ№еҚҠе°ұе»әз«ӢдәҶе“Қеә”зҫӨпјҢе°Ҷе…Қз–«е·Ҙе…·дёӢеҸ‘пјҢе…«зӮ№еҚҠйғЁзҪІе…ЁеӣҪйҳІжҠӨзӯ–з•ҘпјҢд»ҺзҪ‘з»ңгҖҒжңҚеҠЎеҷЁгҖҒз»Ҳз«Ҝ360еәҰж— жӯ»и§’пјҢеҲ°15ж—Ҙж—©жҷЁеҚҒзӮ№еҚҠпјҢе…ЁиЎҢж— дёҖдҫӢж„ҹжҹ“гҖӮ

жӯӨеӨ–пјҢеҚ—е®ҒеёӮзҪ‘дҝЎеҠһиҒ”еҗҲеҸ‘改委дҝЎжҒҜдёӯеҝғгҖҒеҚ—е®Ғе…¬е®үеұҖзҪ‘е®үж”ҜйҳҹеңЁ13ж—ҘдёӢеҚҲе°ұеҸ¬ејҖзҙ§жҖҘдјҡи®®пјҢз”ұзҪ‘е®үж”ҜйҳҹжҸҗдҫӣе®үе…ЁеҺӮе•Ҷзҡ„и§ЈеҶіж–№жЎҲпјҢ并з”ұзҪ‘е®үж”ҜйҳҹеҲ»дәҶ600еј е…үзӣҳеҸ‘ж”ҫе…ЁеёӮеҗ„ж”ҝеәңдјҒдәӢдёҡеҚ•дҪҚпјҢж•ҙдёӘеҚ—е®Ғзҡ„з—…жҜ’ж„ҹжҹ“зҺҮжһҒдҪҺгҖӮ

еҲ©з”ЁжңӘжү“иЎҘдёҒжңәеҷЁдёҠжјҸжҙһ

е®ү全专家е‘ҠиҜүи®°иҖ…пјҢиҝҷж¬Ўз—…жҜ’зҲҶеҸ‘зҡ„ж ёеҝғеҺҹеӣ пјҢжҳҜеҲ©з”ЁдәҶжІЎжңүжү“иЎҘдёҒзҡ„жңәеҷЁдёҠзҡ„жјҸжҙһгҖӮдәӢе®һдёҠпјҢиҝҷж¬ЎжјҸжҙһзҡ„е…¬ејҖж—¶й—ҙжҳҜ2017е№ҙ4жңҲд»ҪпјҢиҖҢеҫ®иҪҜеңЁ3жңҲд»Ҫе·Із»ҸжҸҗеүҚз»ҷдәҶиЎҘдёҒпјҢдҪҶеҫҲеӨҡз”ЁжҲ·жІЎжңүжү“гҖӮ

иҝҷж¬ЎеӢ’зҙўз—…жҜ’зҡ„жҒ¶еҠЈзЁӢеәҰеңЁдәҺе®ғдјҡжҠҠи®Ўз®—жңәдёҠзҡ„йҮҚиҰҒж–Ү件е’Ңж–ҮжЎЈеҠ еҜҶпјҢиҖҢеҠ еҜҶйҖ жҲҗзҡ„жҚҹеӨұдёҚжҳҜйҮҚиЈ…зі»з»ҹеҸҜд»ҘејҘиЎҘзҡ„гҖӮ

жӯӨж¬ЎдәӢ件иҝҳжңүдёҖдёӘзү№еҫҒпјҢеҚіеңЁж— йңҖз”ЁжҲ·д»»дҪ•ж“ҚдҪңзҡ„жғ…еҶөдёӢпјҢеӢ’зҙўиҪҜ件еҚіеҸҜжү«жҸҸејҖж”ҫ445ж–Ү件е…ұдә«з«ҜеҸЈзҡ„WindowsжңәеҷЁпјҢжӨҚе…ҘжҒ¶ж„ҸзЁӢеәҸпјҢе°Ҷз”өи„‘дёӯзҡ„ж–Ү件еҠ еҜҶпјҢеҸӘжңүж”Ҝд»ҳй»‘е®ўжүҖиҰҒжұӮиөҺйҮ‘еҗҺпјҢжүҚиғҪи§ЈеҜҶжҒўеӨҚгҖӮ

йӮЈд№ҲпјҢ445з«ҜеҸЈз©¶з«ҹжҳҜд»Җд№Ҳ?дёҡеҶ…дәәеЈ«и§ЈйҮҠпјҢ445з«ҜеҸЈзҡ„дё»иҰҒзү№зӮ№жҳҜж”ҜжҢҒж–Ү件е…ұдә«пјҢжҜ”еҰӮжҲ‘们еңЁеҠһе…¬е®Өе…ұдә«жү“еҚ°жңәпјҢе°ұиҰҒз”ЁеҲ°445з«ҜеҸЈгҖӮзӣ®еүҚпјҢжҲ‘еӣҪдёӘдәәз”ЁжҲ·зҡ„445зҪ‘з»ңз«ҜеҸЈеӨ§еӨҡе·Іиў«зҪ‘з»ңиҝҗиҗҘе•ҶеұҸи”ҪпјҢдҪҶеӨ§еұҖеҹҹзҪ‘е’ҢдјҒдёҡеҶ…зҪ‘дёӯд»Қжңүз«ҜеҸЈејҖж”ҫгҖӮ

еҸҚжҖқ йҡ”зҰ»зҪ‘йқһе®үе…ЁиҮӘз•ҷең°

иҝҷеңәи •иҷ«з—…жҜ’зҡ„дҫөиўӯпјҢи®©дёҚе°‘жңәжһ„еҸ—еҲ°дәҶеҪұе“ҚпјҢд№ҹеј•иө·дёҡеҜ№зҪ‘з»ңе®үе…Ёзҡ„еҸҚжҖқгҖӮ

еҗҙдә‘еқӨи®ӨдёәпјҢзӣ®еүҚж•ҙдҪ“зҡ„зҪ‘з»ңе®үе…Ёе·ҘдҪңдё»иҰҒеӯҳеңЁдёүеӨ§й—®йўҳпјҡ第дёҖпјҢеӣҪ家еңЁзҪ‘з»ңе®үе…Ёе»әи®ҫдёҠпјҢйңҖиҰҒжүҫеҲ°иғҪеҠӣеһӢеҺӮе•ҶгҖӮиҝҷж¬ЎеӢ’зҙўз—…жҜ’зҲҶеҸ‘дәӢ件пјҢжҳҜеҜ№жҲ‘еӣҪзҪ‘з»ңе®үе…ЁйҳІеҫЎдҪ“зі»зҡ„ж•ҙдҪ“иҖғйӘҢпјҢдёҚд»…жҳҜеҜ№еә”жҖҘе“Қеә”иғҪеҠӣзҡ„иҖғеҜҹпјҢд№ҹжҳҜеҜ№е®үе…Ёе»әи®ҫе’Ңдҫӣеә”е•ҶйҖүжӢ©зҡ„дёҖж¬ЎиҖғиҜ•гҖӮиҝҷж¬Ўд»Һз—…жҜ’зҲҶеҸ‘йҮҚзҒҫеҢәе’Ңеә”жҖҘе“Қеә”дёҠзңӢпјҢиҝҮеҺ»еңЁеҹәзЎҖжһ¶жһ„дёҠзҡ„е®ү全规еҲ’иҫғе°‘пјҢеҗҢж—¶еҫҲеӨҡе®үе…ЁеҺӮе•ҶйӣҶдҪ“еӨұеЈ°жҲ–еҸҚеә”иҫғж…ўгҖӮж•ҙдёӘеӣҪ家е®үе…ЁйңҖиҰҒиғҪеҠӣеһӢеҺӮе•ҶпјҢзңҹжӯЈиғҪеӨҹеё®еҠ©еӣҪ家е’Ңж”ҝдјҒеҜ№жҠ—е…Ёзҗғж—ҘзӣҠдёҘеі»зҡ„еЁҒиғҒгҖӮ

第дәҢпјҢеҶ…зҪ‘йҡ”зҰ»дёҚиғҪдёҖйҡ”дәҶд№ӢпјҢйҡ”зҰ»зҪ‘дёҚжҳҜе®үе…Ёзҡ„иҮӘз•ҷең°гҖӮеӨҡе№ҙжқҘпјҢжҲ‘们ејәи°ғеҶ…еӨ–зҪ‘йҡ”зҰ»зҡ„жҖқжғіпјҢи®ӨдёәзҪ‘з»ңйҡ”зҰ»жҳҜи§ЈеҶізҪ‘з»ңе®үе…Ёй—®йўҳжңҖжңүж•Ҳзҡ„ж–№ејҸпјҢжңүдәӣеҚ•дҪҚзҡ„дҝЎжҒҜе®үе…Ёе·ҘдҪңдәәе‘ҳд»Қж—§з®ҖеҚ•ең°д»ҘдёәпјҢеҸӘиҰҒйҡ”зҰ»е°ұиғҪе®үе…Ёи§ЈеҶій—®йўҳгҖӮдҪҶйҡҸзқҖдә’иҒ”зҪ‘ж—¶д»Јзҡ„ж—ҘзӣҠе…ҙзӣӣпјҢзҪ‘з»ңиҫ№з•Ңи¶ҠжқҘи¶ҠдёҚжё…жҷ°пјҢд№ҹжңүжӣҙеӨҡзҡ„жҠҖжңҜжүӢж®өеҸҜд»ҘиҪ»жҳ“зӘҒз ҙзҪ‘з»ңиҫ№з•ҢгҖӮжӯӨж¬ЎдәӢ件дёӯжӢӣзҡ„еӨ§йғЁеҲҶжҳҜдјҒдёҡе’Ңжңәжһ„еҶ…зҪ‘д»ҘеҸҠзү©зҗҶйҡ”зҰ»зҪ‘пјҢдәӢ件иҜҒжҳҺпјҢйҡ”зҰ»дёҚжҳҜдёҮиғҪзҡ„гҖӮеҶ…зҪ‘жҳҜйҡ”зҰ»зҡ„пјҢжң¬жқҘеә”иҜҘжҳҜе®үе…ЁеІӣпјҢдҪҶеҶ…зҪ‘еҰӮжһңжІЎжңүд»»дҪ•е®үе…ЁжҺӘж–ҪпјҢдёҖж—Ұиў«зӘҒз ҙпјҢзһ¬й—ҙе…ЁйғЁжІҰйҷ·пјҢжүҖд»ҘеңЁйҡ”зҰ»зҪ‘йҮҢиҰҒйҮҮеҸ–жӣҙеҠ жңүж•Ҳзҡ„е®үе…ЁжҺӘж–ҪгҖӮ

第дёүпјҢж”ҝдјҒжңәжһ„зҡ„е®үе…Ёж„ҸиҜҶйңҖиҰҒжҸҗй«ҳгҖӮиҷҪ然зҪ‘з»ңе®үе…Ёе·Із»ҸдёҠеҚҮдәҶеӣҪ家жҲҳз•ҘеұӮйқўе’Ңжі•еҲ¶еұӮйқўпјҢдҪҶжҳҜеӣҪеҶ…жңәжһ„е’ҢдјҒдёҡж•ҙдҪ“е®үе…Ёж„ҸиҜҶиҝҳдёҚејәгҖӮжӯӨж¬ЎдәӢ件еҸ‘з”ҹеүҚдёҖдёӘжңҲпјҢзӣёе…іиЎҘдёҒе’Ңйў„иӯҰе°ұе·Із»ҸеҸ‘еёғпјҢдҪҶжӯӨж¬Ўиў«ж„ҹжҹ“зҡ„еӨ§еӨҡж•°е®ўжҲ·йғҪжҳҜеӣ дёәжІЎжңүеҸҠж—¶жү“иЎҘдёҒжүҖеҜјиҮҙзҡ„гҖӮ